阅读以下说明和C代码,填补代码中的空缺,将解答填入答题纸的对应栏内。

【说明】

二叉查找树又称为二叉排序树,它或者是一棵空树,或者是具有如下性质的二叉树。

(1)若它的左子树非空,则左子树上所有结点的值均小于根结点的值。

(2)若它的右子树非空,则右子树上所有结点的值均大于根结点的值。

(3)左、右子树本身就是两棵二叉查找树。

二叉查找树是通过依次输入数据元素并把它们插入到二叉树的适当位置上构造起来的,具体的过程是:每读入一个元素,建立一个新结点,若二叉查找树非空,则将新结点的值与根结点的值相比较,如果小于根结点的值,则插入到左子树中,否则插入到右子树中;若二叉查找树为空,则新结点作为二叉查找树的根结点。

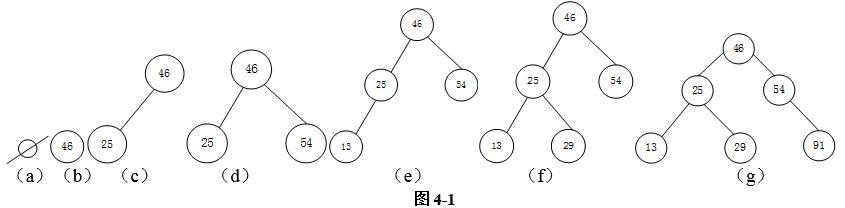

根据关键码序列{46,25,54,13,29,91}构造一个二叉查找树的过程如图4-1所示。

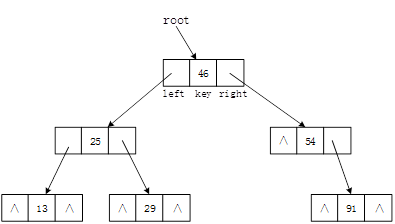

设二叉查找树采用二叉链表存储,结点类型定义如下:

typedef int KeyType;

typedef struct BSTNode{

KeyType key;

struct BSTNode *left,*right;

}BSTNode,*BSTree;

图4-1(g)所示二叉查找树的二叉链表表示如图4-2所示。

函数int InsertBST(BSTree *rootptr,KeyType kword)功能是将关键码kword插入到由rootptr指示出根结点的二叉查找树中,若插入成功,函数返回1,否则返回0。

【C代码】

int lnsertBST(BSTree*rootptr,KeyType kword)

/*在二叉查找树中插入一个键值为kword的结点,若插入成功返回1,否则返回0;

*rootptr为二叉查找树根结点的指针

*/

{

BSTree p,father;

(1) ; /*将father初始化为空指针*/

p=*rootptr; /*p指向二叉查找树的根节点*/

while(p&& (2) ){ /*在二叉查找树中查找键值kword的结点*/

father=p;

if(kword<p->key)

p=p->left;

else

p=p->right;

}

if( (3) ) return 0; /*二叉查找树中已包含键值kword,插入失败*/

p=(BSTree)malloc( (4) ); /*创建新结点用来保存键值kword*/

If(!p)return 0; /*创建新结点失败*/

p->key=kword;

p->left=NULL;

p->right=NULL;

If(!father)

(5) =p; /*二叉查找树为空树时新结点作为树根插入*/

else

if(kword<father->key)

(6) ; /*作为左孩子结点插入*/

else

(7) ; /*作右孩子结点插入*/

return 1;

}/*InsertBST*/

1)father=0/father=NULL

2)keyword!=p->key

3)p

4)sizeof(BSTNode)

5)*rootptr

6)father->left=p

7)father->right=p

本题考查C程序设计的基本结构和数据结构的实现。

根据二叉查找树的定义,其左子树中结点的关键码均小于树根结点的关键码,其右子树中结点的关键码均大于跟结点的关键码,因此,将一个新关键码插入二叉查找树时,若等于树根或某结点的关键码,则不再插入,若小于树根,则将其插入左子树中,否则将其插入右子树中。

根据注释,空(1)处需将father设置为空指针,应填入“father=NULL”或其等价形式。

空(2)所在语句用于查找新关键码的插入位置,p指向当前结点。查找结果为两种:若找到,则p指向的结点的关键码等于新关键码,若没有找到,则p得打空指针值。因此空(2)处应填入“p->key!=kword”或其等价形式,在得到结果前使得查找过程可以继续,并且用father记录新插入结点的父结点指针。

空(3)处应填入“p”或其等价形式,表明查找到了kword相同的结点,无须在插入该关键码。

空(4)处应填入“sizeof(BSTNODE)”,在申请新结点空间时提供结点所需的字节数。

空(5)处应填入“*rootptr”,使得新结点作为树根结点时,树根结点的指针作为二叉链表的标识能得到更新。

根据注释,空(6)应填入“father->left=p”、空(7)应填入“father->right=p”。

( )is that it provides guidance and direction on how quality will be managed and verified throughout the project.

( )the process of determining,documenting,and managing stakeholder needs and requirements to meet Project objectives.

The information security management system preserves the confidentiality,integrity and availability of information by applying a( ).

( )is a decentralized database,ensure that the data will not be tampered with and forged.

( )puts computer resources on the web,and must meet the requirements of super capacity,super concurrency,super speed and super security.

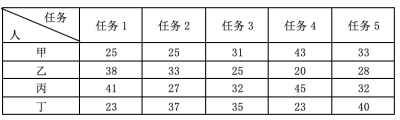

分配甲、乙、丙、丁四个人去完成五项任务。每人完成各项任务时间如表所示。由于任务多于人数,故规定其中有一个人可兼完成两项任务,其余三人每人完成一项。为了花费时间最少,( )应该完成两项任务。

已知某公司生产AB两种产品,其中生产1件A产品需要1个单位的甲资源,3个单位的丙资源;生产1件B产品需要2个单位的乙资源和2个单位的丙资源。已知现有甲乙丙三种资源4个单位、12个单位和18个单位。通过市场预测,可知A产品的单位市场利润为2元,B产品的单位市场利润为5元。该公司获得最大的市场利润应生产A产品(68)件,此时(69)资源仍有剩余。

已知某公司生产AB两种产品,其中生产1件A产品需要1个单位的甲资源,3个单位的丙资源;生产1件B产品需要2个单位的乙资源和2个单位的丙资源。已知现有甲乙丙三种资源4个单位、12个单位和18个单位。通过市场预测,可知A产品的单位市场利润为2元,B产品的单位市场利润为5元。该公司获得最大的市场利润应生产A产品(68)件,此时(69)资源仍有剩余。

某项目2016年投资额12万元,2018年开始取得项目的净收益(产品一原料辅料及公用工程)6万元/年,2018-2021年每年还会产生其他成本(包括人员工资、管理成本、制造成本等)1.1万元/年;増值税0.35万元/年、营业税金及附加0.05万元/年。则该项目的静态投资回收期为(66)年,截止到2021年底该项目的投资收益率是(67)。

安全审计的手段主要包括( )。