旋模型将瀑布模型和(请作答此空)结合起来,强调项目风险分析,特别适合大型复杂系统开发过程。螺旋模型沿着螺线进行若干次迭代,依次经历了计划指定、风险分析、工程实施和( )四个主要活动。

本题主要考查对软件开发模型中螺旋模型概念。1988年,Barry Boehm正式发表了软件系统开发"螺旋模型",它将瀑布模型和快速原型模型结合起来,强调了其他模型所忽视风险分析,特别适合于大型复杂系统。螺旋模型沿着螺线进行若干次迭代,图中四个象限代表了以下活动:

①制定计划:确定软件目标,选定实施方案,弄清项目开发限制条件

②风险分析:分析评估所选方案,考虑如何识别和消除风险

③实施工程:实施软件开发和验证

④客户评估:评价开发工作,提出修正建议,制定下一步计划

螺旋模型由风险驱动,强调可选方案和约束条件从而支持软件重用,有助于将软件质量作为特殊目标融入产品开发之中。但是,螺旋模型也有一定限制条件,具体如下:

①螺旋模型强调风险分析,但要求许多客户接受和相信这种分析,并做出相关反应是不容易,因此,这种模型往往适应于内部大规模软件开发

②如果执行风险分析将大大影响项目利润,那么进行风险分析毫无意义,因此,螺旋模型只适合于大规模软件项目

③软件开发人员应该擅长寻找可能风险,准确地分析风险,否则将会带来更大风险

首先是确定一个阶段目标,完成这些目标选择方案及其约束条件,然后从风险角度分析方案开发策略,努力排除各种潜在风险,有时需要通过建造原型来完成。如果某些风险不能排除,该方案立即终止,否则启动下一个开发步骤。最后,评价该阶段结果,并设计下一个阶段

列举常见三种入侵检测系统体系结构。

入侵检测系统常用两种检测技术是异常检测和误用检测,请简述两种检测技术原理

图中A服务器和S服务器作用分别是什么?A服务器和S服务器通常被称为(1)。

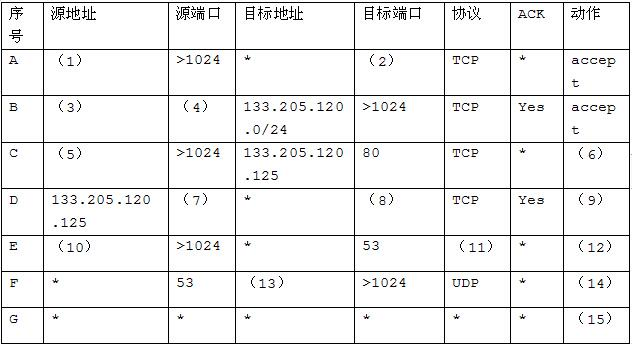

试题一在网络安全中,防火墙主要用于逻辑隔离外部网络与受保护内部网络。某企业服务器区网络(133.205.120.0/255.255.255.0)通过防火墙与外部网络互连,其安全需求为:① 允许内部用户访问外部网络网页服务器;② 允许外部用户访问内部网络网页服务器(133.205.120.125);③ 除1和2外,禁止其他任何网络流量通过该防火墙。注意:安全规则动作方式一般为Reject或Drop。填写表1

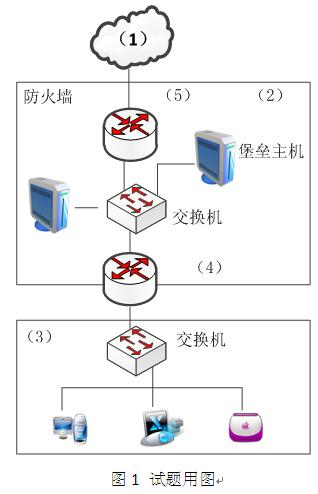

防火墙是一种广泛应用网络安全防御技术,它阻挡对网络非法访问和不安全数据传递,保护本地系统和网络免于受到安全威胁。防火墙体系结构主要有: (1)双重宿主主机体系结构;(被)屏蔽主机体系结构;(被)屏蔽子网体系结构。常见一个体系结构如图1所示。

【问题1】图1为防火墙哪种体系结构?简述该体系结构特点。

【问题2】该结构将全网划分为三个部分,具体部分为(1)、(2)、(3),具体请填(1)~(3)空。该结构包含四个部件,具体为DMZ网络(周边网络)堡垒主机、(4)、(5),具体请填(4)~(5)空。

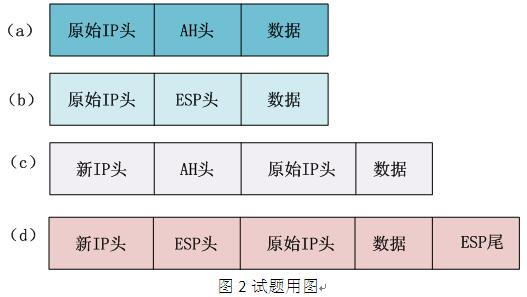

【问题3】图2中(a)、(b)、(c)、(d)为不同类型IPSec数据包示意图,其中(6)和 (7)工作在隧道模式;(8)和(9)支持报文加密。

【问题4】在Linux服务器中,inetd/xinetd是Linux系统中一个重要服务。下面选项中(10)是xinetd功能。(10)备选答案: A.网络服务守护进程 B.定时任务守护进程 C.负责配置网络接口 D.负责启动网卡

在Internet安全领域,扫描器是最有效安全检测工具之一。扫描器是一种自动检测远程或本地主机、网络系统安全性弱点程序。

【问题1】试阐述扫描器作用。

【问题2】阐述漏洞扫描器作用。

【问题3】目前使用IPv4协议支持16位端口,端口号可使用范围是0~65535。

(1)端口称为熟知端口,由IANA管理。第二部分端口号

(2)叫做注册端口,一般用于客户端连接时随机选择。

(3)端口叫做动态端口或专用端口,提供给专用应用程序。

【问题4】TCP SYN扫描中,客户端首先向服务器发送SYN分组发起连接,如果收到一个来自服务器SYN/ACK应答,那么可以推断该端口处于(4)如果收到一个RST/ACK分组则认为该端口

【问题5】蜜罐(Honeypot)技术是一种主动防御技术。根据技术分类,蜜罐可以分为牺牲型蜜罐、外观型蜜罐等。简述牺牲型蜜罐和外观型蜜罐特点。

1.在信息安全规划和设计时,一般通过划分安全域实现业务正常运行和安全有效保障,结合该公司实际情况,数据中心应该合理地划分为 (1) (2)(3) 三个安全域。2.为了实现不同区域边界防范和隔离,在图3-1设备①处应部署 (4) 设备,通过基于HTTP/HTTPS安全策略进行网站等Web应用防护,对攻击进行检测和阻断;在设备②处应部署(5)设备,通过有效访问控制策略,对数据库区域进行安全防护;在设备③处应部署(6)设备,定期对数据中心内服务器等关键设备进行扫描,及时发现安全漏洞和威胁,可供修复和完善。

用相乘法求安全事件发生可能性。

根据评估方与被评估方关系以及网络资产所属关系,简述风险评估主要模式有哪些?

公司防火墙是否能有效地保护公司网络安全?为什么?