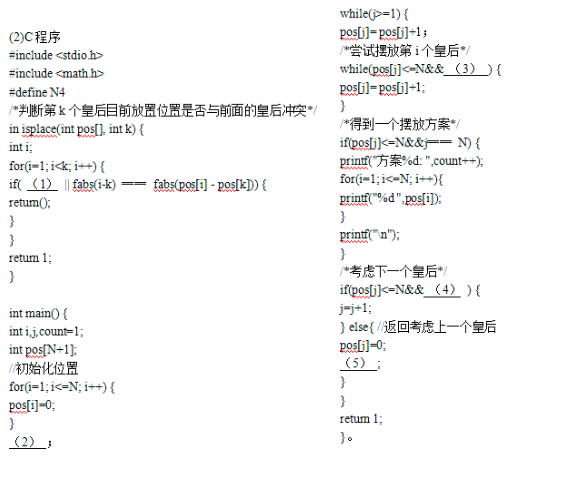

阅读下列说明和 C 代码,回答问题1 至问题3 ,将解答写在对应栏内。 【说明】 n- 皇后问题是在 n 行 n 列棋盘上放置 n 个皇后,使得皇后彼此之间不受攻击,其规则是任意两个皇后不在同一行、同一列和相同对角线上。 拟采用以下思路解决 n- 皇后问题:第 i 个皇后放在第 i 行。从第一个皇后开始,对每个皇后,从其对应行(第 i 个皇后对应第 i 行)第一列开始尝试放置,若可以放置,确定该位置,考虑下一个皇后;若与之前皇后冲突,则考虑下一列;若超出最后一列,则重新确定上一个皇后位置。重复该过程,直到找到所有放置方案。【 C 代码下面是算法 C 语言实现。 (1) 常量和变量说明pos :一维数组, pos[i] 表示第 i 个皇后放置在第 i 行具体位置 count :统计放置方案数 i , j ,k :变量 N :皇后数

【问题1】根据以上说明和 C 代码,填充 C 代码中空( 1 )~( 5 )。【问题2】根据以上说明和 C 代码,算法采用了( 6 )设计策略。【问题 3 】上述 C 代码输出为:(7)。

ZXY不可能得到这个序列,因为当Z最先出栈,说明X、Y已经入栈,且X比Y先入栈,那么在出栈时候,X比Y要后出栈,所以当X最先出栈,只能够得到Z、Y、X这样出栈序列。

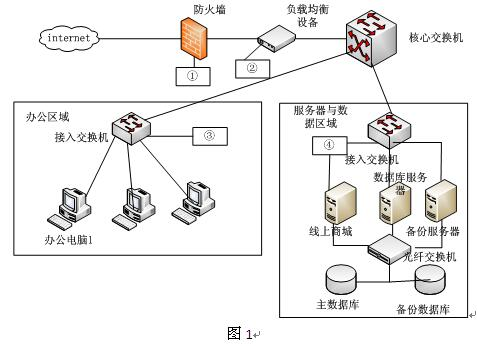

图 1 是某企业网络拓扑,网络区域分为办公区域、服务器区域和数据区域,线上商城系统为公司提供产品在线销售服务。公司网络保障部负责员工办公电脑和线上商城技术支持和保障工作。

【问题 1】(6 分)某天,公司有一台电脑感染“勒索”病毒,网络管理员应采取(1)、(2)、(3)措施。(1)~(3)备选答案:A.断开已感染主机网络连接B.更改被感染文件扩展名C.为其他电脑升级系统漏洞补丁D.网络层禁止 135/137/139/445 端口 TCP 连接E.删除已感染病毒文件【问题 2】(2分)图 1 中,为提高线上商城并发能力,公司计划增加两台服务器,三台服务器同时对外提供服务,通过在图中(4)设备上执行(5)策略,可以将外部用户访问负载平均分配到三台服务器上。(5)备选答案:A.散列B.轮询C.最少连接D.工作-备份【问题3】(2分)其中一台服务器 IP 地址为 192.168.20.5/27,请将配置代码补充完整。ifcfg-eml 配置片段如下:DEVICE =emlTYPE=EthernetUUID=36878246-2a99-43b4-81df-2db1228eea4bONBOOT=yesNM_CONTROLLED=yesBOOTPROTO=noneHWADDR=90:B1:1C:51:F8:25IPADDR=192.168.20.5NETMASK=(6)GATEWAY=192.168.20.30DEFROUTE= yesIPV4_FAILURE_FATAL=yesIPV6INTI=no【问题 4】(4 分)网络管理员发现线上商城系统总是受到 SQL 注入、跨站脚本等攻击,公司计划购置(7)设备/系统,加强防范;该设备应部署在图 1 中设备①~④(8)处。A.杀毒软件B.主机加固C.WAF(Web 应用防护系统)D.漏洞扫描【问题5】(1分)图 1 中,存储域网络采用是(9)网络。

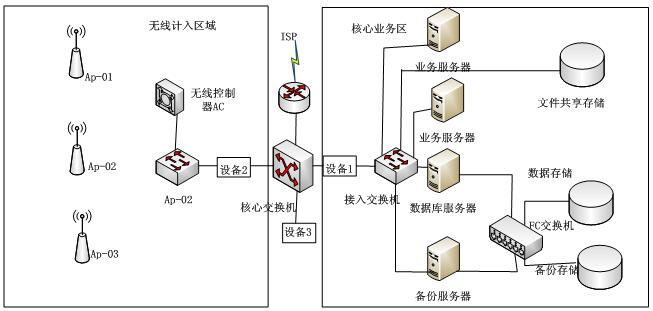

阅读以下说明,回答问题1至问题4.将解答填入答题纸对应解答栏内。某企业网络拓扑如图1所示,无线接入区域安装若干无线AP (无线访问接入点)供内部员工移动设备连接互联网,所有AP均由AC(无线控制器)控制,请结合图,回答相关问题。

【问题1】 (6分)常见无线网络安全隐患有IP地址欺骗、数据泄露、(1)、(2)、网络通信被窃听等:为保护核心业务数据区域安全,网络管理员在设备①处部署(3)实现核心业务区域边界防护:在设备②处部署(4)实现无线用户上网行为管控;在设备③处部署(5)分析网络中入侵行为,为加强用户安会认证,配置基于(6)RADIUS认证。(1)~(2)备选答案(每空限选一项,选项不能重复):A.端口扫描B.非授权用户接入C.非法入侵(6)备选答案;A. IEEE 802.11B. IEEE 802.1xD. sql注入攻击【问题2】(4分)桌面虚拟化可能会带来(7)等风险和问题,可以进行( 8)等对应措施。A.虚拟机之间相互攻击B.防病毒软件扫描风暴C.网络带宽瓶颈D.扩展性差A.安装虚拟化防护系统B.不安装防病毒软件C.提升网络带宽D. 提高服务器配置【问题3】(2分)目前世界公认比较安全公开密钥密码有:基于大合数因子分解困难性RAS密码类和基于(9)困难性ELGamal密码类(包括椭圆曲线密码)。【问题4】(3分)列举三种DES加密算法工作模式。

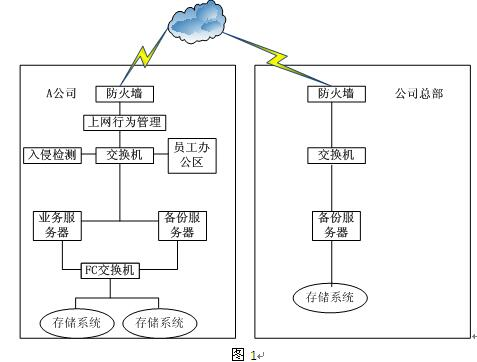

【说明】图1为A公司和公司总部部分网络拓扑。

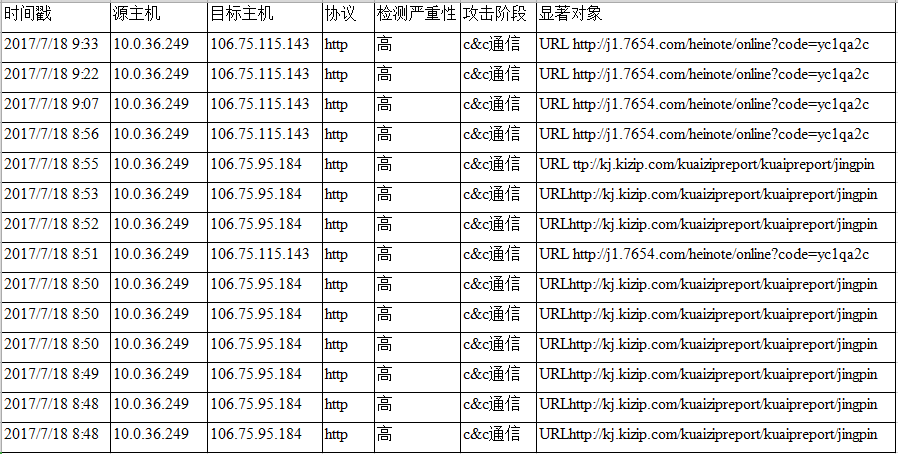

【问题1】(4分,每空2分)网络威胁会导致非授权访问、信息泄露、数据被破坏等网络安全事件发生,其常见网络威胁包括窃听、拒绝服务、病毒、木马、(1)等, 常见网络安全防范措施包括访问控制、审计、身份认证、数字签名、(2)、 包过滤和检测等。(1)备选:A.数据完整性破坏B.物理链路破坏C.机房破坏D.电路干扰(2)备选:A.数据格式转换B.电磁防护C.违规外联控制D.数据加密【问题2】(6分,每空2分)某天,网络管理员在入侵检测设备.上发现图2所示网络威胁日志,从该日志可判断网络威胁为 (3), 网络管理员应采取(4)、(5)等合理有效措施进行处理。

(3)备选:A.跨站脚本攻击B.拒绝服务C.木马D. sql注入 (4)~(5)备选:A.源主机安装杀毒软件并查杀B.目标主机安装杀毒软件并查杀C.将上图所示URL加入上网行为管理设备黑名单D.将上图所示URL加入入侵检测设备黑名单E.使用漏洞扫描设备进行扫描【问题3】(5分)根据业务发展,购置了一套存储容量为30TB存储系统,给公司内部员工每人配备2TB网盘,存储管理员预估近一年内,员工对网盘平均使用空间不超过200GB,为节省成本,启用了该存储系统自动精简(Thin provisioning不会一次性全部分配存储资源,当存储空间不够时,系统会根据实际所需要容量,从存储池中多次少量扩展存储空间)配置功能,为100个员工提供网盘服务。请简要叙述存储管理员使用自动精简配置优点和存在风险

在Internet安全领域,扫描器是最有效安全检测工具之一。扫描器是一种自动检测远程或本地主机、网络系统安全性弱点程序。【问题1】(3分)试阐述扫描器作用。【问题2】(3分)阐述漏洞扫描器作用。【问题3】(3分)目前使用IPv4协议支持16位端口,端口号可使用范围是0~65535。(1)端口称为熟知端口,由IANA管理。第二部分端口号(2)叫做注册端口,一般用于客户端连接时随机选择。(3)端口叫做动态端口或专用端口,提供给专用应用程序。【问题4】(2分)TCP SYN扫描中,客户端首先向服务器发送SYN分组发起连接,如果收到一个来自服务器SYN/ACK应答,那么可以推断该端口处于(4) 。如果收到一个RST/ACK分组则认为该端口(5)。【问题5】(4分)蜜罐(Honeypot)技术是一种主动防御技术。根据技术分类,蜜罐可以分为牺牲型蜜罐、外观型蜜罐等。简述牺牲型蜜罐和外观型蜜罐特点。

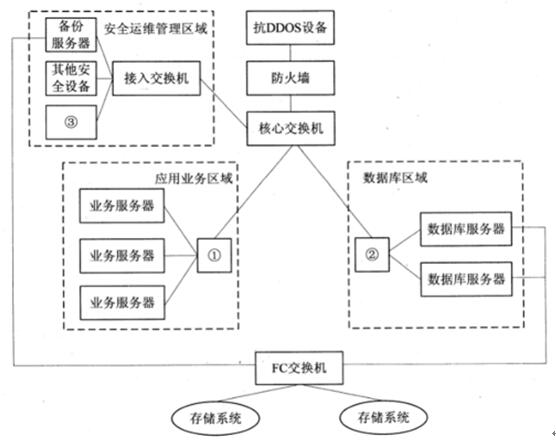

图1为某公司拟建数据中心简要拓扑图,该数据中心安全规划设计要求符合信息安全等级保护(三级)相关要求。

【问题1】(6分)1.在信息安全规划和设计时,一般通过划分安全域实现业务正常运行和安全有效保障,结合该公司实际情况,数据中心应该合理地划分为 (1) 、 (2)、 (3) 三个安全域。2.为了实现不同区域边界防范和隔离,在图3-1设备①处应部署 (4) 设备,通过基于HTTP/HTTPS安全策略进行网站等Web应用防护,对攻击进行检测和阻断;在设备②处应部署(5)设备,通过有效访问控制策略,对数据库区域进行安全防护;在设备③处应部署(6)设备,定期对数据中心内服务器等关键设备进行扫描,及时发现安全漏洞和威胁,可供修复和完善。【问题2】(4分)信息安全管理一般从安全管理制度、安全管理机构、人员安全管理、系统建设管理、系统运维管理等方面进行安全管理规划和建设。其中应急预案制定和演练、安全事件处理属于 (7) 方面;人员录用、安全教育和培训属于(8)方面; 制定信息安全方针与策略和日常操作规程属于(9)方面;设立信息安全工作领导小组,明确安全管理职能部门职责和分工属于(10)方面。【问题3】(5分)随着DDoS(Distributed Denial of Service,分布式拒绝服务)攻击技术门槛越来越低,使其成为网络安全中最常见、最难防御攻击之一,其主要目是让攻击目标无法提供正常服务。请列举常用DDoS攻击防范方法。

只有系统验证用户身份,而用户不能验证系统身份,这种模式不全面。为确保安全,用户和系统应能相互平等验证对方身份。假设A和B是对等实体,需要进行双方身份验证。所以,需要事先约定好并共享双方口令。但A要求与B通信时,B要验证A身份,往往遇到如下限制:(1)首先A向B出示,表示自己身份数据。(2)但A尚未验证B身份(3)A不能直接将口令发送给B。反之,B要求与A通信也存在上述问题。【问题1】(6分)可以构建口令双向对等验证机制解决上述问题,设PA、PB为A、B共享口令,RA、RB为随机数,f为单向函数。假定A要求与B通信,则A和B可如下过程,进行双向身份认证:1. A B: RA (1)2. B A:f(PB || RA)|| RB (2)3. A用f对自己保存PB和RA 进行加密,与接收到f (PB || RA)进行比较。如果两者相等,则A确认B身份是真实执行第4步,否则认为B身份是不真实。4. A B: f(PA|| RB) (3)5. B用f对自己保存PA和RB 进行加密,并与接收到f (PA ||RB)进行比较。若两者相等,则B确认A身份是真实,否则认为A身份是不真实。请对上述过程进行解释,并填入(1)~(3)空。

【问题2】(2分)简述上述验证机制中,单向函数f作用。为了防止重放攻击,上述过程,还应该如何改进?【问题3】(2分) 执行以下两条语句① HTTP://xxx.xxx.xxx/abc.asp?p=YY and (select count(*) from sysobjects)>0② HTTP://xxx.xxx.xxx/abc.asp?p=YY and (select count(*) from msysobjects)>0如果第一条语句访问abc.asp运行正常,第二条异常,则说明?【问题4】(3分)简述常见黑客攻击过程。【问题5】(2分)Sniffer需要捕获到达本机端口报文。如想完成监听,捕获网段上所有报文,则需要将本机网卡设置为(1)。

【问题1】(7分)在下列各题中,表述正确在括号内划(∨),表述错误在括号内划(╳)(1)流密码是将明文划分成字符(单个字母),或其编码基本单元(0, 1数字),字符分别与密钥流作用进行加密,解密时以同步产生同样密钥流实现。 (1)(2)以一个本原f(x)函数为特征多项式LFSR输出序列一定是m序列。 (2)(3)DES加密算法不是一种对合函数加密算法。 (3)(4)SHA-1输出长度为160位。 (4)(5)入侵检测与防护技术主要有入侵检测(IDS)和入侵防护(IPS)两种系统。 (5)(6)绝大多数 IDS 系统都是主动。 (6)(7)IPS倾向于提供被动防护。 (7)【问题2】(4分)入侵检测基本模型是PDR模型,其思想是防护时间大于检测时间和响应时间。针对静态系统安全模型提出了动态安全模型(P2DR)。阐述P2DR模型包含4个主要部分。【问题3】(4分)入侵检测技术主要分成两大类型:异常入侵检测和误用入侵检测。阐述这两种类型特点。

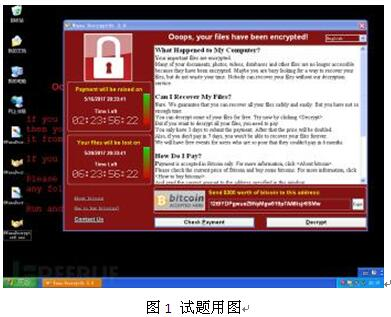

勒索软件最早出现在1989年,当年,哈佛大学毕业Joseph L.Popp创建了第一个勒索软件病毒AIDS Trojan。在1996年,哥伦比亚大学和IBM安全专家撰写了一个叫Cryptovirology文件,明确概述了勒索软件Ransomware概念:利用恶意代码干扰中毒者正常使用,只有交钱才能恢复正常。2017年5月12日,WannaCry蠕虫通过MS17-010漏洞在全球范围大爆发,感染了大量计算机,该蠕虫感染计算机后会向计算机中植入敲诈者病毒,导致电脑大量文件被加密。【问题1】(4分)WannaCry病毒主要利用了(1)漏洞工具,进行网络端口攻击。该漏洞工具主要针对windows(2)服务模块,并可进行病毒传播。【问题2】(2分)勒索软件需要利用系统服务端口号为(3)。【问题3】(6分)WannaCry病毒主程序为mssecsvc.exe,运行后会扫描随机互联网机器,尝试感染,也会扫描局域网相同网段机器进行感染传播。此外,会释放敲诈者程序tasksche.exe,对磁盘文件进行加密勒索。简述该病毒加密措施。【问题4】(3分)某单位初级网络管理员张工在拿到一台中毒机器后,发现机器文件全部被加密,同时屏幕弹出如下消息框。

张工是否有可能通过重装系统方法破解被加密文件?为什么?

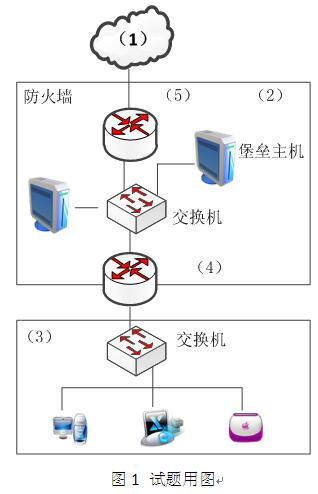

防火墙是一种广泛应用网络安全防御技术,它阻挡对网络非法访问和不安全数据传递,保护本地系统和网络免于受到安全威胁。防火墙体系结构主要有: (1)双重宿主主机体系结构;(被)屏蔽主机体系结构;(被)屏蔽子网体系结构。常见一个体系结构如图1所示。

【问题1】(4分)图1为防火墙哪种体系结构?简述该体系结构特点。【问题2】(5分)该结构将全网划分为三个部分,具体部分为(1)、(2)、(3),具体请填(1)~(3)空。该结构包含四个部件,具体为DMZ网络(周边网络)、堡垒主机、(4)、(5),具体请填(4)~(5)空。【问题3】(4分)图2中(a)、(b)、(c)、(d)为不同类型IPSec数据包示意图,其中(6)和 (7)工作在隧道模式;(8)和(9)支持报文加密。

【问题4】(2分)在Linux服务器中,inetd/xinetd是Linux系统中一个重要服务。下面选项中(10)是xinetd功能。 (10)备选答案: A.网络服务守护进程 B.定时任务守护进程 C.负责配置网络接口 D.负责启动网卡

甲不但怀疑乙发给他信遭人幕改,而且怀疑乙公钥也是被人冒充,为了消除甲疑虑,甲和乙需要找一个双方都信任第三方来签发数字证书,这个第三方是( )。