阅读下列说明,回答问题1至问题3,将解答填入对应栏内。

【说明】某信息系统网络工程建设内容包括网络系统和存储备份系统采购、安装和调试等工作。监理在项目建设过程中,应适时开展对承建单位提交测试计划、测试方案、测试记录和测试报告等测试文档审查工作,同时还要对承建单位测试工作进行抽检。【问题1】在承建单位开展网络测试工作过程中,监理要对关键网络设备和关键部件工作状况、链路冗余能力、Telnet控制测试,以及VLAN TRUNK、VPN、FTP、DHCP等功能测试过程进行监督检查。请简述在网络设备测试过程中,监理除了对上述已经描述测试过程进行监督检查外,还需要检查其他哪些测试过程?【问题2】请指出网络设备主要测试技术指标,并分别说明这些测试指标作用。【问题3】请列举至少两个网络应用性能测试工具名称。

【问题1】监理还需重点检查测试过程包括:(1) 网络流量及路由转发能力测试;(2) 组播测试;(3) 动态路由测试;(4) 静态路由测试;(5) 端口控制功能测试;(6) 链路负载均衡。【问题2】检测主要考虑以下技术指标:(1) 吞吐量可以确定被测试设备(DUT)或被测试系统(SUT)在不丢弃包情况下所能支持吞吐速率。(2) 包丢失通过测量由于缺少资源而未转发包比例来显示高负载状态下系统性能。(3) 延时测量系统在有负载条件下转发数据包所需时间。(4) 背靠背性能通过以最大帧速率发送突发传输流并测量无包丢失时最大突发(Burst)长度(总包数量)来测试缓冲区容量。【问题3】网络应用性能测试工具包括:Network Vantage、Application Expert、SmartBits 6000B等。

列举常见三种入侵检测系统体系结构。

入侵检测系统常用两种检测技术是异常检测和误用检测,请简述两种检测技术原理

图中A服务器和S服务器作用分别是什么?A服务器和S服务器通常被称为(1)。

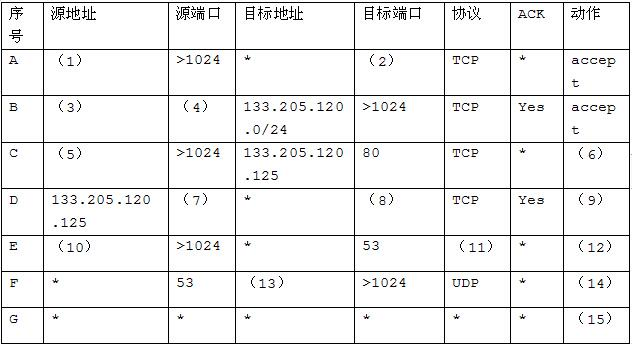

试题一在网络安全中,防火墙主要用于逻辑隔离外部网络与受保护内部网络。某企业服务器区网络(133.205.120.0/255.255.255.0)通过防火墙与外部网络互连,其安全需求为:① 允许内部用户访问外部网络网页服务器;② 允许外部用户访问内部网络网页服务器(133.205.120.125);③ 除1和2外,禁止其他任何网络流量通过该防火墙。注意:安全规则动作方式一般为Reject或Drop。填写表1

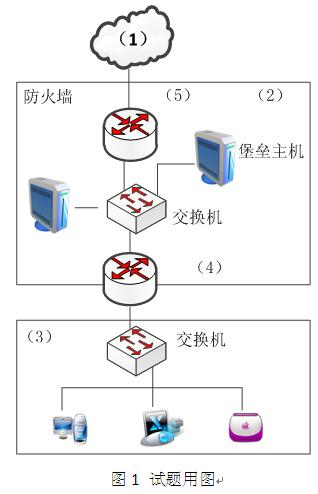

防火墙是一种广泛应用网络安全防御技术,它阻挡对网络非法访问和不安全数据传递,保护本地系统和网络免于受到安全威胁。防火墙体系结构主要有: (1)双重宿主主机体系结构;(被)屏蔽主机体系结构;(被)屏蔽子网体系结构。常见一个体系结构如图1所示。

【问题1】图1为防火墙哪种体系结构?简述该体系结构特点。

【问题2】该结构将全网划分为三个部分,具体部分为(1)、(2)、(3),具体请填(1)~(3)空。该结构包含四个部件,具体为DMZ网络(周边网络)堡垒主机、(4)、(5),具体请填(4)~(5)空。

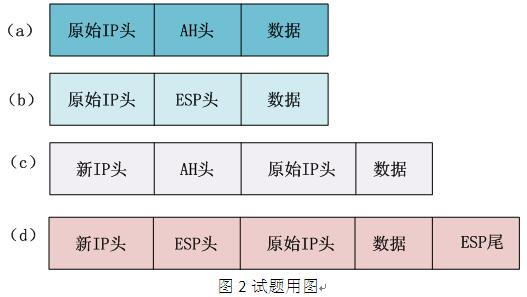

【问题3】图2中(a)、(b)、(c)、(d)为不同类型IPSec数据包示意图,其中(6)和 (7)工作在隧道模式;(8)和(9)支持报文加密。

【问题4】在Linux服务器中,inetd/xinetd是Linux系统中一个重要服务。下面选项中(10)是xinetd功能。(10)备选答案: A.网络服务守护进程 B.定时任务守护进程 C.负责配置网络接口 D.负责启动网卡

在Internet安全领域,扫描器是最有效安全检测工具之一。扫描器是一种自动检测远程或本地主机、网络系统安全性弱点程序。

【问题1】试阐述扫描器作用。

【问题2】阐述漏洞扫描器作用。

【问题3】目前使用IPv4协议支持16位端口,端口号可使用范围是0~65535。

(1)端口称为熟知端口,由IANA管理。第二部分端口号

(2)叫做注册端口,一般用于客户端连接时随机选择。

(3)端口叫做动态端口或专用端口,提供给专用应用程序。

【问题4】TCP SYN扫描中,客户端首先向服务器发送SYN分组发起连接,如果收到一个来自服务器SYN/ACK应答,那么可以推断该端口处于(4)如果收到一个RST/ACK分组则认为该端口

【问题5】蜜罐(Honeypot)技术是一种主动防御技术。根据技术分类,蜜罐可以分为牺牲型蜜罐、外观型蜜罐等。简述牺牲型蜜罐和外观型蜜罐特点。

1.在信息安全规划和设计时,一般通过划分安全域实现业务正常运行和安全有效保障,结合该公司实际情况,数据中心应该合理地划分为 (1) (2)(3) 三个安全域。2.为了实现不同区域边界防范和隔离,在图3-1设备①处应部署 (4) 设备,通过基于HTTP/HTTPS安全策略进行网站等Web应用防护,对攻击进行检测和阻断;在设备②处应部署(5)设备,通过有效访问控制策略,对数据库区域进行安全防护;在设备③处应部署(6)设备,定期对数据中心内服务器等关键设备进行扫描,及时发现安全漏洞和威胁,可供修复和完善。

用相乘法求安全事件发生可能性。

根据评估方与被评估方关系以及网络资产所属关系,简述风险评估主要模式有哪些?

公司防火墙是否能有效地保护公司网络安全?为什么?